用区块链追踪勒索软件攻击者

发现如何利用区块链追踪勒索软件支付、揭露威胁行为者的基础设施并破坏网络犯罪分子的网络。

一键发币: Aptos | X Layer | SUI | SOL | BNB | ETH | BASE | ARB | OP | Polygon | Avalanche | 用AI学区块链开发

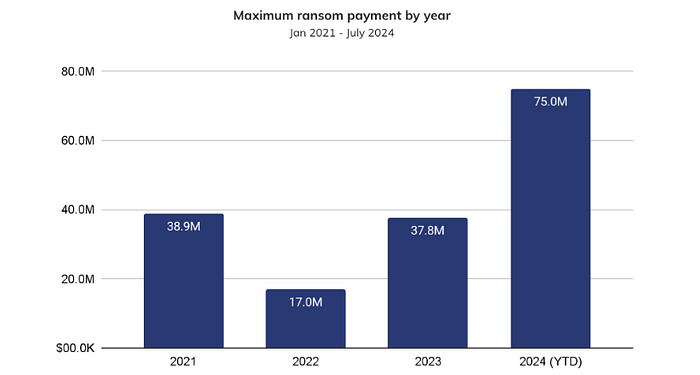

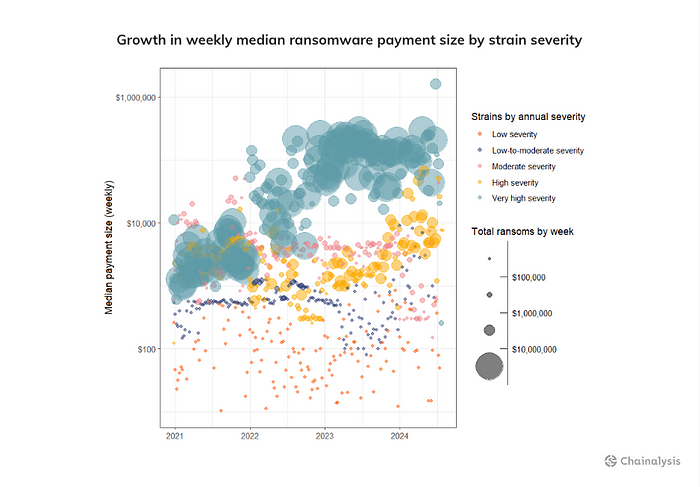

2024年见证了多个高调勒索软件案件和调查,突显了勒索软件攻击者日益复杂、激进和不可预测的行为。尽管年度最终数据仍在统计中,但早期报告显示勒索软件支付激增,达到了前所未有的水平。仅在上半年,受害者集体向网络犯罪分子支付了惊人的4.598亿美元。其中,最大的公开披露的赎金是7500万美元,由一家未披露的财富50强公司支付给Dark Angels勒索软件组织。

有趣的是,尽管勒索软件支付事件的数量同比下降了27.27%,但中位数赎金支付从2023年初的不到19.9万美元飙升至2024年6月的150万美元。这一转变揭示了一个令人担忧的趋势:勒索软件团伙越来越多地针对大型组织和关键基础设施提供商,集中精力于高知名度攻击,从而获得显著更高的回报。

这些发展强调了加强网络安全措施和采用创新解决方案的紧迫性。区块链技术为打击勒索软件提供了一种强大的工具,利用其透明性来追踪支付、揭露威胁行为者的基础设施并扰乱犯罪网络。通过采用区块链分析,我们可以揭示这些网络犯罪分子的财务和运营结构,助力减轻其影响。

本文探讨了如何利用区块链分析追踪勒索软件支付、识别支持威胁行为者的基础设施,并最终扰乱其运营。在本文末尾,您将找到一个链接到区块链调查中心,这是一个包含文章和视频的综合图书馆,重点介绍如何通过混币器、桥接器和交换追踪加密货币流动。

1、理解勒索软件操作

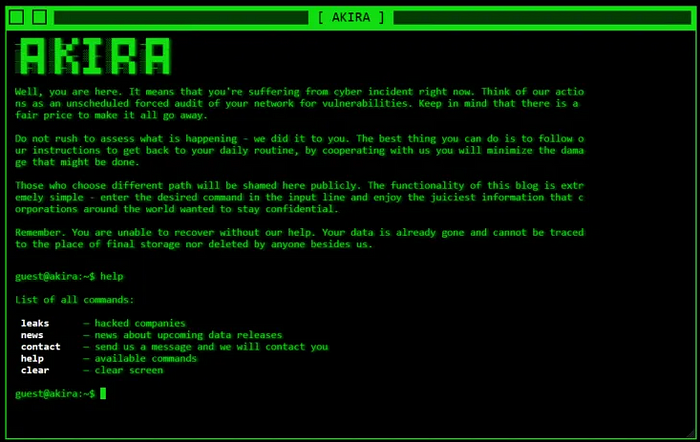

1.1 分发

勒索软件通过多种方式分发,类似于通用恶意软件。现代勒索软件活动展示了利用现有基础设施进行传播的日益复杂的策略。例如,自2023年3月活跃的Akira勒索软件组织已针对政府、教育和关键基础设施等领域的超过250个实体发动攻击。Akira操作员还利用被攻破的VPN凭据渗透网络。同样,Cl0p勒索软件团伙最近利用了MOVEit传输软件中的漏洞,影响了全球众多组织。这些攻击凸显了勒索软件集团不断发展的战术,他们利用现有的基础设施来增强其覆盖范围和影响力。

1.2 执行

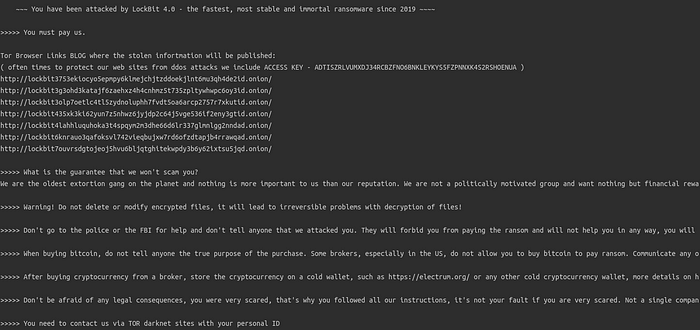

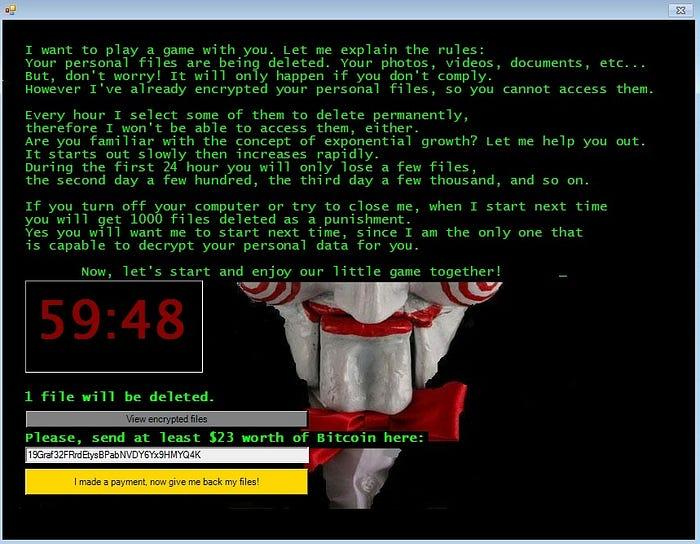

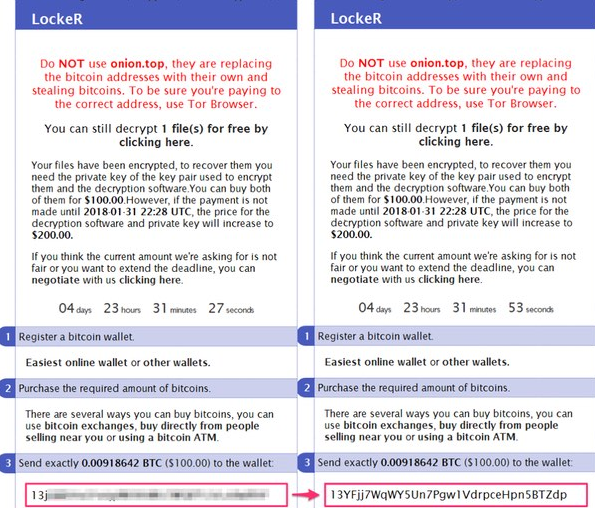

一旦勒索软件在受害者的系统上获得立足点,它会无声地运行,加密被视为有价值的文件,如文档和图像。加密完成后,勒索软件会呈现一份勒索通知,详细说明付款指示,通常涉及比特币。例如,BlackCat/ALPHV勒索软件集团以其跨平台能力而闻名,采用先进的加密技术以最大化损害。勒索通知通常包括购买比特币和转账到指定钱包的指导。这种无缝操作和清晰的指示有助于勒索软件的毁灭性效果。

1.3 支付

勒索软件支付通常涉及比特币,因其广泛可用性和感知的匿名性。为了简化操作,许多勒索软件组织为每个受害者生成独特的钱包地址,简化付款跟踪和验证。然而,一些组织选择重复使用钱包地址,这可能使特定付款的识别变得复杂,并可能为支付后寻求解密的受害者带来挑战。无论采取何种方法,勒索软件操作的趋势显示赎金要求不断增加,尤其是针对高知名度组织和关键基础设施的活动,通常导致数百万美元的付款。这些动态突显了增强跟踪机制以中断这些资金流的必要性。

1.4 清算

收到勒索付款后,勒索软件操作员通常通过混币器清洗资金以混淆比特币交易痕迹。混币器混合来自多个来源的资金流,使得追溯资金回特定钱包变得困难。一旦充分匿名化,比特币会被存入交易所钱包并转换成法定货币。执法机构经常依赖区块链分析来识别这些模式并追溯资金到最终的现金提取点。

1.5 基础设施

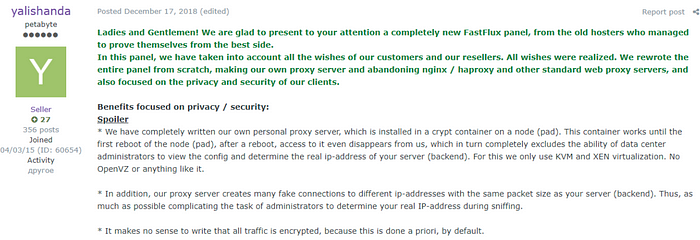

基础设施在支持勒索软件操作中起着至关重要的作用,使威胁行为者能够高效执行攻击并规避检测。勒索软件组织通常依赖防弹托管服务来托管其恶意软件、命令与控制服务器和暗网门户。这些托管提供商提供隐私配置、快速变化DNS和对下线请求的抵抗等功能,确保不间断运营。这种基础设施对于勒索软件活动至关重要,因为它支持执行和勒索阶段。

通过分解这些阶段,我们更清楚地了解勒索软件如何从入侵到支付和清算运作。这种知识对于制定有效对策和利用区块链技术扰乱这些恶意活动至关重要。

2、区块链在勒索软件调查中的作用

区块链技术凭借其不可变且透明的交易记录,在勒索软件调查中发挥着重要作用。威胁行为者利用区块链主要是由于其能够促进伪匿名支付,比特币是最常要求的加密货币。比特币的流动性和广泛接受度使其成为首选,尽管一些团体开始要求门罗币以增强隐私。

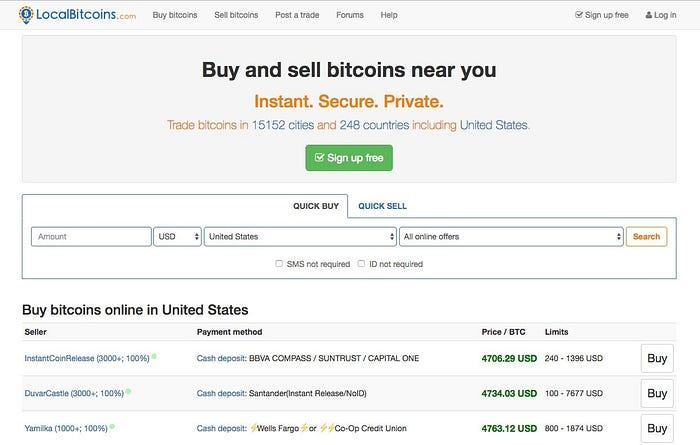

受害者经常转向集中式交易所和平台,如LocalCoinSwap和现已倒闭的LocalBitcoins,这些平台促进了现金交易。这些平台吸引了可能感到尴尬或不信任在线经纪人的受害者,提供了更个人化的选项,同时还有卖家指导帮助完成勒索付款。

现已倒闭的LocalBitcoins平台界面显示附近用户的比特币购买和销售选项,突出现金存款支付方式和交易限额。

尽管勒索软件操作员努力通过混币器、聚合钱包和跨链交换隐藏他们的踪迹,但区块链分析工具使调查人员能够有效地追踪支付流。通过分析这些路径,调查人员可以识别支持勒索软件操作的金融基础设施,提供有关威胁行为者全球覆盖范围和操作策略的关键见解。

例如,历史趋势显示集中式交易所如BTC-E、Bitzlato和Chatex曾是勒索软件团伙的主要提现点,直到它们最终关闭。此类案例凸显了区块链透明度在对抗勒索软件威胁中的价值。

3、跟踪勒索软件支付的方法论

3.1 数据收集

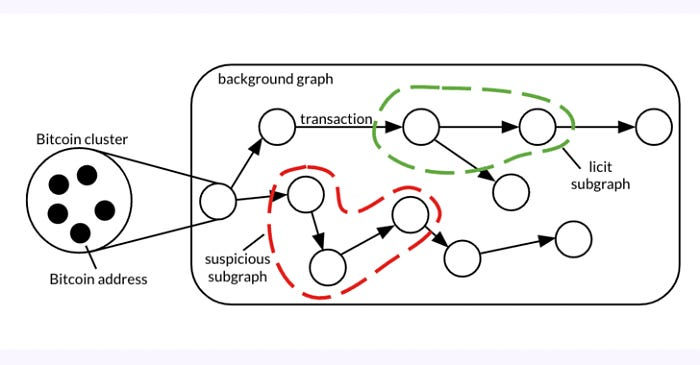

跟踪勒索软件支付始于识别勒索存款地址,这些地址是从真实和合成的受害者方法中提取的。真实受害者的数据从公共论坛、Google搜索和专业平台上获取,勒索通知提供比特币钱包地址。对于合成受害者,研究人员在沙箱环境中执行勒索软件二进制文件以模拟感染,并从内存转储或勒索通知中可见文本中提取勒索地址。这些种子地址作为起点,用于识别与勒索软件操作相关的其他地址。通过利用聚类技术和机器学习,调查人员可以扩展其分析,链接具有相似交易模式的钱包并揭示更广泛的金融网络。

3.2 可视化和图分析

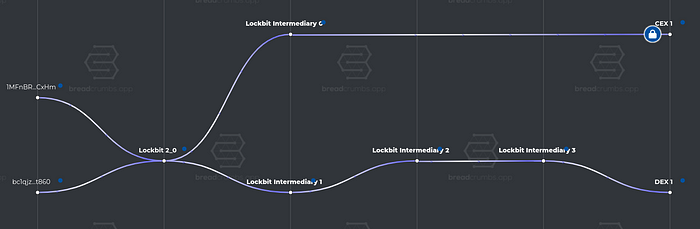

区块链分析工具如Chainalysis和BlockSec允许调查人员创建交易图。这些图显示支付流,突出中介钱包和最终提现点。通过聚类地址和分析交易模式,调查人员可以识别勒索软件财务网络中的关键实体。高级技术,如检测勒索要求模式(例如固定金额如0.5 BTC)或资金流向聚合钱包,进一步完善了追踪工作。

3.3 将支付与基础设施联系起来

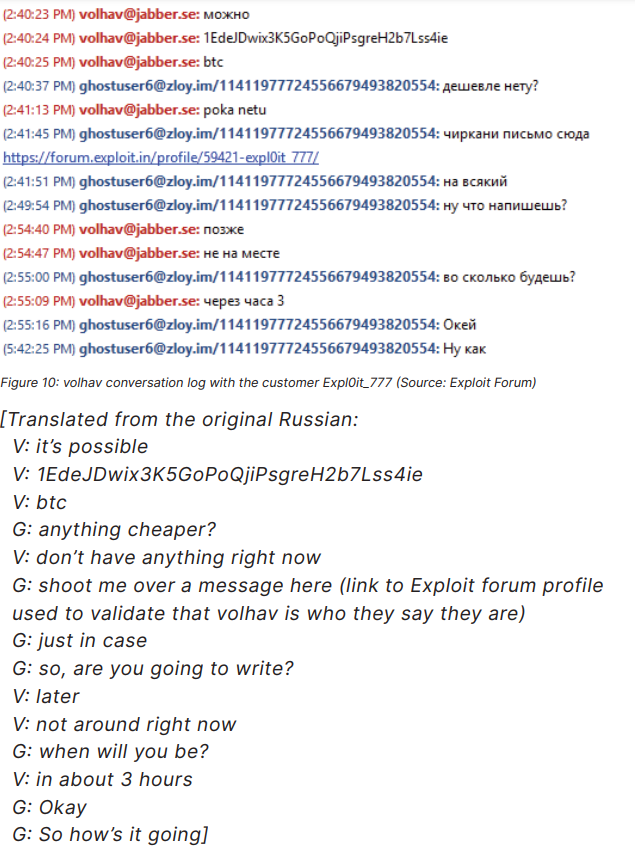

勒索软件支付通常资助运营基础设施,如服务器或暗网门户。这些服务通常由防弹托管提供商提供,提供隐私和匿名功能,确保不间断运营。例如,Yalishanda和volhav等提供商提供关键勒索软件基础设施,包括恶意软件命令与控制服务器和勒索站点。理解这些联系为调查人员提供了重要背景。

以下是一个例子,涉及我们从一个名为volhav的服务中获得的比特币地址。Volhav作为一个防弹托管服务提供商运营,提供访问数据中虚拟(VPS/VDS)服务器的权限,服务于地下犯罪分子。该服务背后的个人也使用相同的用户名“volhav”,据报道,他提供的服务器可用于各种非法用途,包括恶意软件分发、垃圾邮件活动、DDoS攻击、端口扫描和被Spamhaus标记的活动。

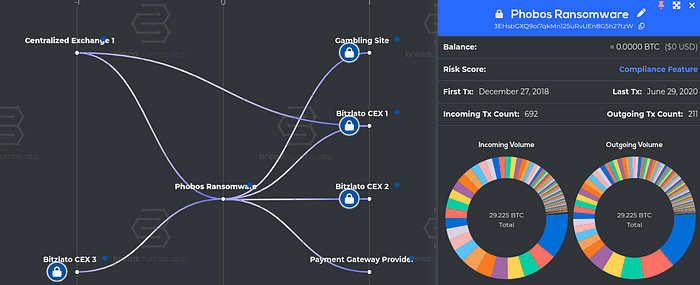

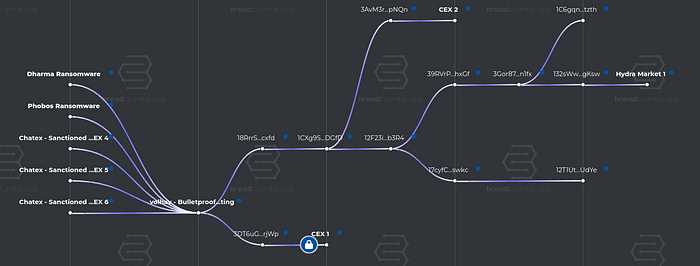

现在,让我们探索当我们开始绘制和聚类从比特币地址1EdeJDwix3K5GoPoQjiPsgreH2b7Lss4ie开始的资金流动时所发现的内容。

如上图所示,绘制和聚类来自“volhav”相关钱包的资金流动揭示了关键见解。我们可以追溯其收入来源到Phobos和Dharma等勒索软件组织,其与暗网市场的互动,以及通过合法和非合法集中式交易所的现金提取点。

4、区块链取证的工具和技术

区块链取证采用专门工具,如TRM Labs、Elliptic和Blockchain Intelligence Group,来调查加密货币交易并揭露非法活动。这些工具提供地址聚类、标记和交易过滤等功能,这对于追踪资金流动至关重要。聚类有助于将受同一实体控制的钱包链接起来,而标记则为与特定活动相关的地址提供关键上下文,例如勒索软件操作或洗钱。此外,这些工具使分析师能够识别财务模式、揭露中介钱包并追踪支付到防弹托管或暗网市场的服务提供商。通过利用这些技术,调查人员可以获得对威胁行为者运营依赖和金融基础设施的更深入洞察。

5、最终思考

区块链技术对勒索软件行为者来说是一把双刃剑。虽然它提供了一种匿名支付的机制,但其固有的透明性使调查人员能够追踪交易并揭示隐藏的网络。通过利用高级分析和专用工具,我们可以扰乱勒索软件操作并减少其影响。

原文链接:Using Blockchain to Track Ransomware Threat Actors

DefiPlot翻译整理,转载请标明出处

免责声明:本站资源仅用于学习目的,也不应被视为投资建议,读者在采取任何行动之前应自行研究并对自己的决定承担全部责任。